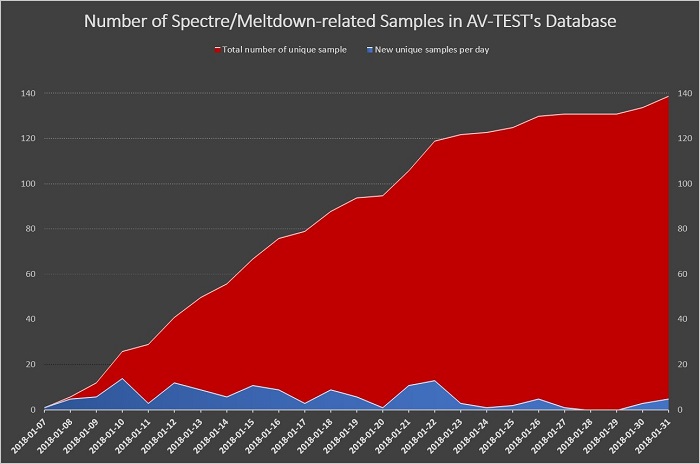

上個月我們很詳細的報導過處理器漏洞引發的安全海嘯,而過去的一個月,德國安全服務商AV-Test已經識別到超過130個基於安全漏洞的惡意軟件樣本。

轉眼間2月份的第1週已經過去,不知道大家還記不記得,就在正好1個月前被引爆的那場處理器漏洞風波。 不,應該叫做“海嘯”才對。 如果說當時因為牽涉到的產品系列、型號之多、對不同領域的影響之廣、展開封堵的難度之大以及對性能的損失之深讓那場海嘯成為一顆當量巨大的Dirty

Bomb,不過就在1個月後,正當大家都開始慢慢淡忘這件海嘯的時候,已經有證據表明不少攻擊者在嘗試利用這次歷史罕見的機會來拓展自己的武器庫。

我們都知道,基於處理器安全漏洞、使用預測執行代碼攻擊的核心很快分裂成熔斷(Meltdown)、幽靈兩(Spectre)部分,具體分為三個變種(CVE-2017-5753、5715,以CVE -2017-5754),但最危險的地方在於他們的攻擊 可以是在內存層面的 ,因為對於隱私的危險係數難以估量,而且更關鍵的是,這次處理器漏洞所覆蓋的設備實在是太廣,除非完全重新設計芯片,或是安裝更新補丁,否者是很難完全保證金身 的。

而根據Zdnet.com的報導,德國知名的安全服務商AV-Test發現自從1月份處理器漏洞被公佈後,已經累計識別出139項樣本惡意軟件,而在1月17日的時候,識別到的 樣本數量是77項,1週後的1月23日識別到的數量是119項,所以速度還是很快的。 這些惡意軟件所使用的病原體都是前文所述的三項變體,同時AV-Test還將所識別出的部分樣本經過 SHA-256加密後的Hash值 。 這是非常不容樂觀的信號,因為這意味著已經有很多攻擊者、信息愛好者在嘗試利用漏洞製作攻擊工具,如果他們製作成功(很大程度上需要和廠商做博弈),甚至交易這些工具的話 ,將會對我們所依賴的互聯網安全造成非常嚴重的攻擊,屆時《看門狗》當中的獲取ctOS密匙後就可以在芝加哥橫著走的創作或許不再是藝術創作。

這還真不是危言聳聽,因為就在上週AV-Test就告知安全技術媒體 SecurityWeek ,最近已經有發現使用基於瀏覽器的JavaScript攻擊的驗證模型出現(Proof-of-Concept),而這些都是攻擊者在嘗試摸索攻擊模式的證據,因為就算你製作工具出來,要傳播的話,使用 瀏覽器內嵌在攻擊數量和隱蔽性方面都很高效。

頭條楓林網

頭條楓林網